DDoS stanowi jedno z poważniejszych zagrożeń dla tysięcy firm działających w sieci. Codziennie na świecie przeprowadza się dziesiątki, o ile nie setki ataków DDoS. Dlaczego ataki DDoS są tak niebezpieczne i trudne do wykrycia? Przekonaj się, co to jest atak DDoS oraz czy i jak można się przed nim uchronić!

Co to jest DDoS?

DDoS (ang. Distributed Denial of Service) to zaawansowane ataki hakerskie, które mogą paraliżować działanie sieci i wszystkich podłączonych do niej systemów komputerowych. Mechanizm działania ataku DDoS polega na obciążaniu wszystkich wolnych zasobów sieci sztucznie generowanymi zapytaniami. Urządzenia ofiary, najczęściej wybranego przedsiębiorstwa, otrzymują masowe żądania wymagające wykorzystywania mocy obliczeniowych. Nawet najprostsze próby skorzystania z usług sieciowych, polegające na otworzeniu wybranej strony internetowej czy użycia aplikacji, mogą być zabójcze dla funkcjonowania systemu, jeśli występują masowo.

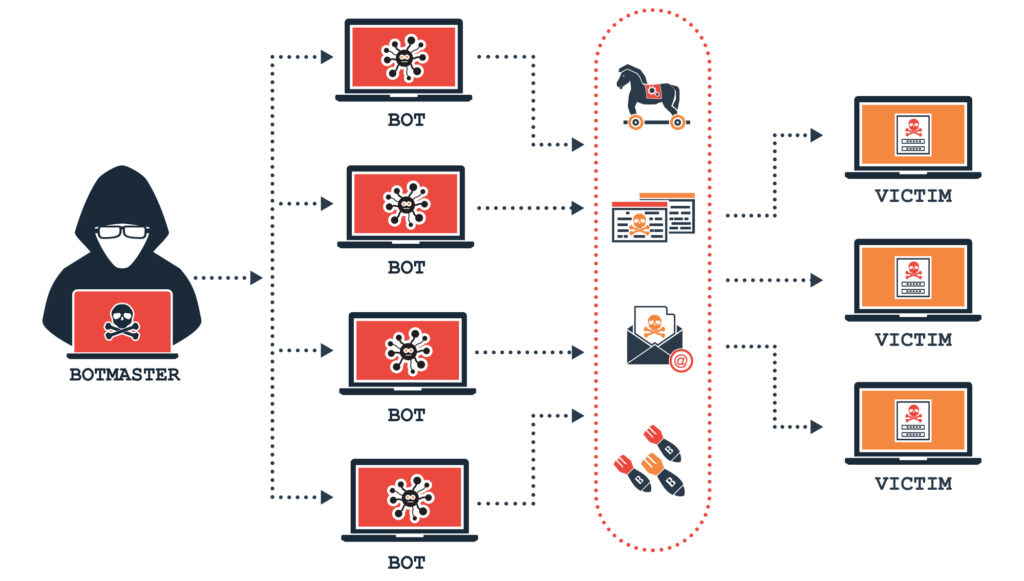

Chcąc przeprowadzić skuteczny atak DDoS, hakerzy infekują wcześniej inne komputery, instalując szkodliwe oprogramowanie, które czeka w uśpieniu na uruchomienie i sygnał ataku. Przestępcy na czas przeprowadzenia operacji przejmują kontrolę nad zainfekowanymi komputerami zombie, używając ich np. do masowego przesyłania zapytań. Atak DDoS może być przeprowadzony za pomocą wielu tysięcy komputerów z całego świata, które tworzą tzw. botnet.

Ich użytkownicy mogą nie być świadomi obecności szkodliwego oprogramowania, a tym bardziej wykorzystania mocy ich sprzętu do przeprowadzenia ataku. Poziom dywersyfikacji jednostek używanych do przesyłania żądań może być bardzo wysoki. Wykorzystywane komputery i sieci mogą znajdować się w różnych miejscach świata, na różnych kontynentach. Taka taktyka działania stanowi jeden z głównych czynników utrudniających obronę przed atakiem oraz późniejszą identyfikację źródła, z którego zaczął się atak DDoS.

Jakie są rodzaje ataków DDoS?

Sposób działania ataku DDoS można porównać do zakorkowania się ulicy. Każda droga, podobnie jak infrastruktura sieciowa, ma określoną przepustowość ruchu. Jeżeli nagle na drodze znajdą się tysiące samochodów, przejazd będzie niemożliwy. Podobnie dzieje się gdy trwa atak DDoS, choć wyróżnić można dwa odmienne scenariusze w zależności od jego rodzaju.

Atak wolumetryczny DDoS

W tym przypadku atak przypomina właśnie powyższą sytuację, w której nagle na drodze zaczyna gwałtownie przybywać samochodów. Tłoczą się one, nie znajdując możliwości poruszania się do przodu – dojechania do celu. Atak wolumetryczny DDoS polega na przesyłaniu ogromnych ilości pakietów danych do urządzeń ofiary, które blokują działanie systemów informatycznych.

Każdy pakiet, każde żądanie i zapytanie, muszą być odpowiednio przetworzone. Jednak w sytuacji gdy trwa atak DDoS, liczba żądań staje się tak wysoka, że zaczyna brakować zasobów zdolnych do ich przetworzenia. Używając jeszcze raz powyższej metafory, konieczne jest poszerzenie drogi celem zwiększenia poziomu przepływu jednostek. To jednak nie zawsze jest możliwe.

W rezultacie sieć ulega całkowitej awarii lub działa niezwykle wolno, utrudniając lub uniemożliwiając wykonanie jakichkolwiek czynności. Dodatkowym problemem jest potencjalna utrata kontroli nad ochroną systemów sieciowych, co może skutkować wysokim ryzykiem narażenia się na dodatkowy atak hakerski.

Atak aplikacyjny DDoS

Atak aplikacyjny DDoS zakłada sztuczne wydłużenie czasu reakcji systemu ofiary potrzebnego na odpowiedź na wysyłane żądania. Scenariusz ten można przyrównać do wysyłania na drogę dużej liczby samochodów, które dodatkowo potrzebują znacznie więcej czasu na pokonanie danego odcinka.

Wymuszenie dłuższego przetwarzania zapytań powoduje, że cały system “zapycha się”, ponieważ brakuje mu zasobów potrzebnych do obsługi bieżących i kolejnych zadań napływających. W praktyce atak aplikacyjny DDoS może skutkować krytycznymi błędami wewnętrznymi serwera, doprowadzając do całkowitego braku odpowiedzi i reakcji na działania użytkownika.

Kto może paść ofiarą ataku DDoS?

Na atak DDoS narażona może być każda infrastruktura sieciowa. Ataki te są bardziej zaawansowane pod względem przygotowań (m.in. zbudowanie botnetu i skoordynowanie pracy komputerów zombie), ale sama konstrukcja przeprowadzanego ataku jest stosunkowo prosta. Prywatny komputer, który byłby poddany takiej operacji, prawdopodobnie nie miałby prawa wyjść z niej bez szwanku.

Biorąc pod uwagę konieczność zorganizowania i zaplanowania całej operacji, a także rezultaty takich działań – spowolnienie lub blokadę systemu, ofiarami DDoS są głównie duże i znaczące firmy z rozbudowaną infrastrukturą sieciową lub serwisy internetowe. Ataki DDoS są krytycznym zagrożeniem dla wielu firm. Bez odpowiedniego i wcześniejszego przygotowania się, w tym zapewnienia wydzielonych serwerów rozruchowych, odparcie ataku może okazać się bardzo trudne.

Ataki DDoS przeprowadzane są najczęściej w celu wymuszenia zapłaty. Wstrzymanie działania systemów komputerowych nawet na krótki czas w przypadku wielu globalnych firm może wiązać się z milionowymi stratami finansowymi. Wiele przedsiębiorstw decyduje się na współpracę z przestępcami i zapłatę okupu. Przelanie żądanej kwoty w zamian za zaprzestanie ataku może być bardziej opłacalne finansowo. Często przestępcy jeszcze przed atakiem żądają okupu, a ofiary od razu płacą. Z tego powodu ataki typu DDoS są wciąż niezwykle popularne i realizowane są praktycznie cały czas.

Ich ofiarami padają firmy ze wszystkich kontynentów. Co więcej, w sieci nie brakuje stron oferujących realizację tego typu “usług”. Nielegalna działalność często skrywana jest pod pozorem wykonywania np. testów penetracyjnych, czyli kontrolowanych ataków mających za zadanie odkrycie lub i problemów związanych z bezpieczeństwem infrastruktury sieciowej. Od legalnych usług, które są świadczone przez ekspertów od cyberbezpieczeństwa, odróżnić je można m.in. po braku konieczności zweryfikowania właściciela serwisu i ogólnej wysokiej anonimowości zamówień.

Jakie są konsekwencje ataków DDoS?

Działania takie jak atak DDoS, po ich skutecznym przeprowadzeniu, prawie zawsze wiążą się z wieloma negatywnymi konsekwencjami dla ofiar. Można tutaj mówić o takich skutkach jak:

- wysokie straty finansowe firmy, która padła ofiarą ataku

- przerwy w działaniu usługi

- odpływ klientów korzystających z usług atakowanej firmy

- zużycie zasobów i infrastruktury

- konieczność wdrożenia mechanizmów zabezpieczających przed DDoS „na ostatnią chwilę”

- awarie sprzętu, który jest nie jest przystosowany do dużego obciążenia

Można się przed tym chronić wcześniej odpowiednio zabezpieczając się przed atakami Distributed Denial of Service.

Jak chronić się przed atakami DDoS?

Pełne zabezpieczenie się przed atakiem DDoS jest trudne, a czasami wręcz niemożliwe. Nie oznacza to jednak, że nie należy podejmować żadnych czynności. Ale jest kilka sposobów, żeby zmniejszyć dokuczliwość i negatywne skutki takiego ataku. Jednym z najgorszych mitów obecnych w sieci jest ten, według którego atak DDoS wystarczy jedynie przeczekać.

Ochrona przed atakiem DDoS jest wymagającym zadaniem. Niezależnie od tego, czy chcemy chronić infrastrukturę sieciową firmy czy też zabezpieczyć serwis internetowy przed atakiem DDoS warto w tej sytuacji postawić na wyspecjalizowane firmy, które świadczą usługi ochrony przed atakami DDoS. W tej sytuacji nie wystarczy zwykły firewall, trzeba zastosować zaawansowane mechanizmy ochrony.

Sam proces jest bardzo skomplikowany i polega na wykrywaniu i blokowaniu podejrzanego ruchu sieciowego jeszcze zanim zdąży on zablokować na stałe całą infrastrukturę sieciową ofiary. Tego typu rozwiązania można znaleźć u dostawców usług internetowych (ISP), systemów CDN (jak np. CloudFlare) czy na platformach hostingowych.

Gdzie przeprowadzane są ataki DDoS?

Ataki DDoS są jednymi z najczęściej przeprowadzanych ataków na świecie. W internecie można znaleźć interaktywne mapy bieżących przestępstw cybernetycznych. Na wielu wyodrębnić można również konkretne ataki DDoS. Popularne miejsca, w których można obserwować włamania odbywające się w czasie rzeczywistym to między innymi:

- Digital Attack Map – https://www.digitalattackmap.com/

- Fireeye – https://www.fireeye.com/cyber-map/threat-map.html

- CheckPoint Threat Map – https://threatmap.checkpoint.com/

- Fortinet Threat Map – https://threatmap.fortiguard.com/